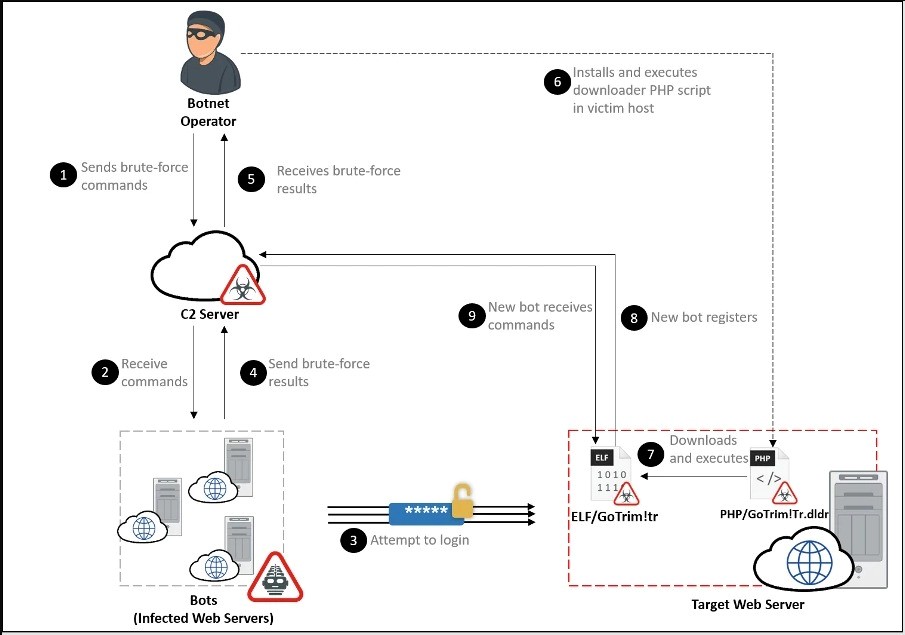

Написанное на языке программирования Go вредоносное ПО под названием GoTrim сканирует интернет в поисках сайтов на базе WordPress и пытается подобрать пароль администратора, чтобы получить контроль над ресурсом.

В случае успеха GoTrim входит в систему на взломанном сайте и передает информацию о новом заражении на управляющий сервер (включая идентификатор бота в виде хэша MD5). Затем вредонос использует PHP-скрипты для извлечения бот-клиента GoTrim с жестко заданного URL-адреса, а потом удаляет из зараженной системы как скрипт, так и брутфорс-компонент.

GoTrim может работать как «клиент», так и как «сервер». В клиентском режиме вредоносное ПО инициирует подключение к управляющему серверу ботнета, а в серверном режиме сама запускает HTTP-сервер и ожидает входящие запросы. Если взломанное конечное защищаемое устройство напрямую подключено к интернету, вредонос по умолчанию использует режим сервера.

C&C-сервер может отправлять GoTrim следующие зашифрованные команды:

- проверить предоставленные учетные данные для доменов WordPress;

- проверить предоставленные учетные данные для доменов OpenCart;

- обнаружить установки CMS WordPress, Joomla!, OpenCart или Data Life Engine в домене;

- ликвидировать вредоносное ПО.

Учитывая тот факт, что около 15-20% сайтов доменной зоны .UZ были разработаны при помощи системы управления контентом WordPress, владельцам сайтов стоит обратить внимание на приведенные ниже рекомендации.

Чтобы защититься от GoTrim и других подобных угроз, UZCERT рекомендует:

- использовать надежные пароли;

- не использовать пароли повторно;

- всегда применять двухфакторную аутентификацию, если это возможно;

- своевременно обновлять CMS и сопутствующие компоненты до последней стабильной версии;

- использовать средства защиты веб-сайтов (например WAF, предназначенный для обеспечения защиты веб-приложений).